Answer:

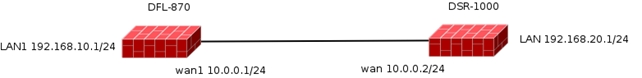

Пример настройки будет приведен для топологии изображенной на рисунке ниже:

Настройка DFL-870.

Создание объектов.

Пример для CLI.

add Address IP4Address remote_dev Address=10.0.0.2

add Address IP4Address remote_net Address=192.168.20.0/24

add PSK tunkey Type=ASCII PSKAscii=1234567890

add IKEAlgorithms ike_des DESEnabled=Yes SHA1Enabled=Yes

add IPsecAlgorithms ipsec_des DESEnabled=Yes SHA1Enabled=yes

Пример для Web интерфейса.

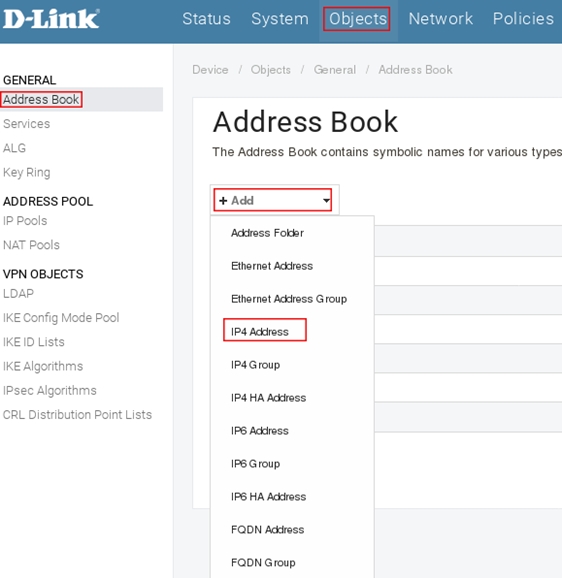

Пройдите в Web интерфейсе Objects → Address book, нажмите кнопку Add и выберите IP4 Address.

Заполните поля следующим образом:

| Name: remote_dev Address: 10.0.0.2 |

|

Нажмите кнопку Ок.

Аналогичным образом создайте объект remote_net со следующими параметрами:

Name: remote_net

Address: 192.168.20.0/24

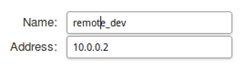

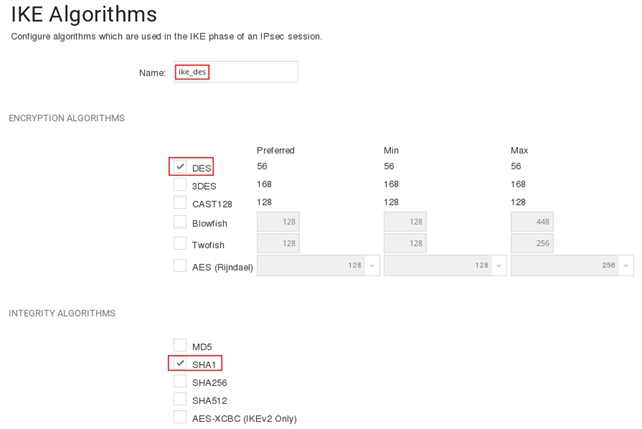

Пройдите в Web интерфейсе Objects → IKE Algorithms, нажмите кнопку Add и выберите IKE Algorithms

Включите протокол шифрование DES и контроль целостности sha1, в поле name укажите ike_des, затем нажмите кнопку Ок.

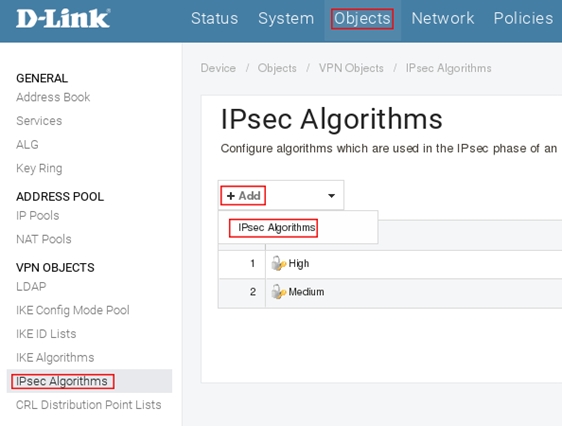

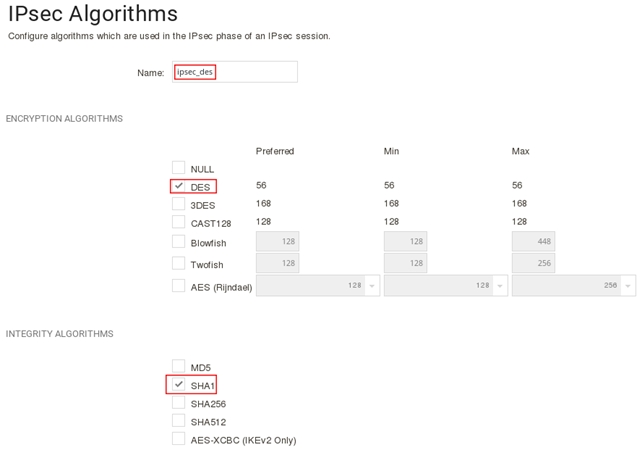

Пройдите в Web интерфейсе Objects → IPsec Algorithms, нажмите кнопку Add и выберите IPsec Algorithms.

Включите протокол шифрование DES и контроль целостности sha1, в поле Name укажите ipsec_des, затем нажмите кнопку Ок.

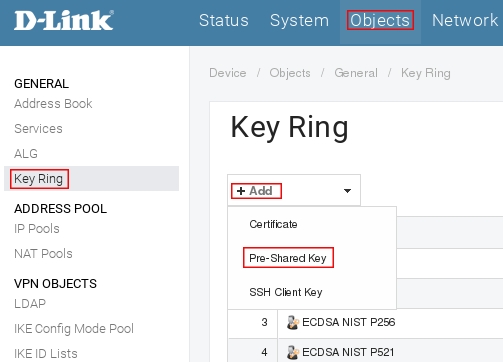

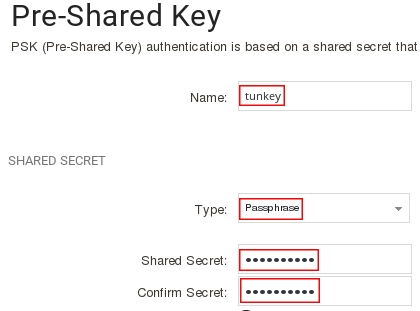

Пройдите в Web интерфейсе Objects → Key Ring, нажмите кнопку Add и выберите Pre-Shared Key

Заполните поля следующим образом:

Name: tunkey

Type: Passphrase (выбрать из выпадающего меню)

Shared Secret: 1234567890

Confirm Secret: 1234567890

Нажмите кнопку Ок.

Настройка IPsec тоннеля.

Пример для CLI.

add Interface IPsecTunnel tun PSK=tunkey LocalNetwork=InterfaceAddresses/lan1_net RemoteNetwork=remote_net RemoteEndpoint=remote_dev IKEAlgorithms=ike_des IPsecAlgorithms=ipsec_des

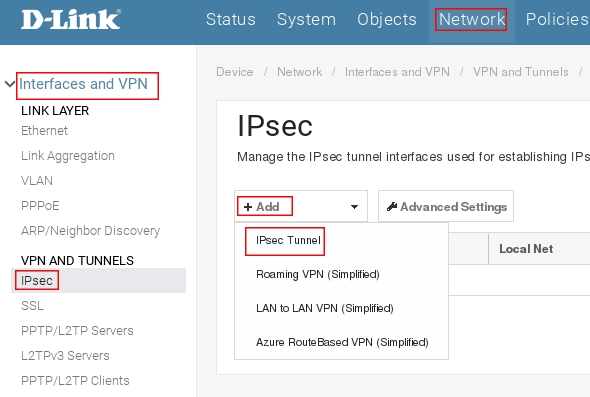

Пример для Web интерфейса.

Пройдите в Web интерфейсе Network → Interfaces and VPN → IPsec нажмите кнопку Add и выберите Ipsec Tunnel.

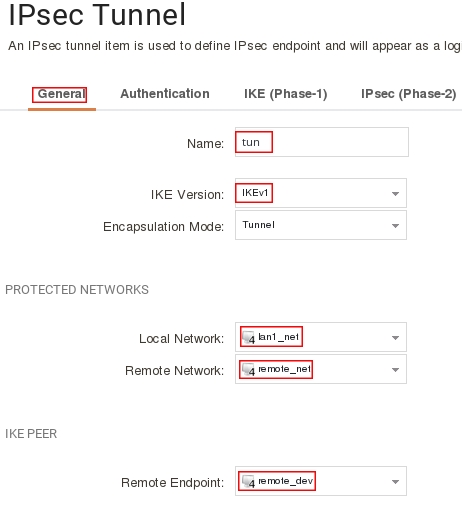

Заполните поля на вкладке General следующим образом:

Name: tun

IKE Version: IKEv1

Local Network: lan1_net (выбрать из выпадающего меню)

Remote Network: remote_net (выбрать из выпадающего меню)

Remote Endpoint: remote_dev (выбрать из выпадающего меню)

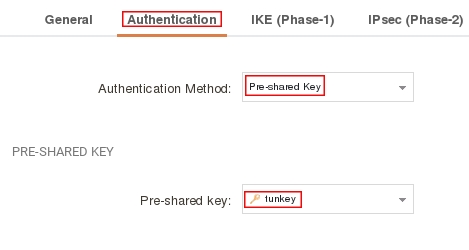

Пройдите на вкладку Authentication и заполните поля следующим образом:

Authentication Method: Pre-shared Key

Pre-shared Key: tunkey

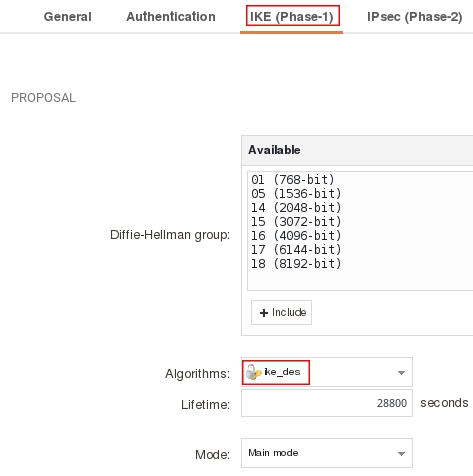

Пройдите на вкладку IKE (Phase-1) и в поле Algorithms укажите ike_des

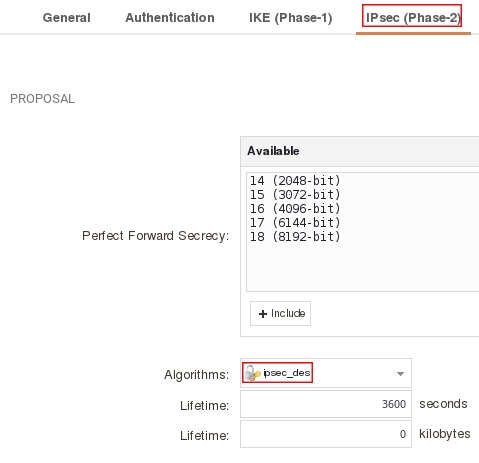

Пройдите на вкладку IPsec (Phase-2) и в поле Algorithms укажите IPsec_des

Нажмите кнопку Ок.

Настройка IP политик.

Пример для CLI.

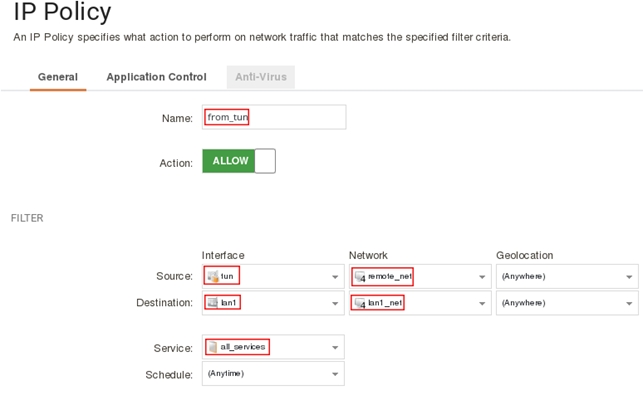

add IPPolicy Name=from_tun SourceInterface=tun SourceNetwork=remote_net DestinationInterface=lan1 DestinationNetwork=InterfaceAddresses/lan1_net Service=all_services Action=Allow

add IPPolicy Name=to_tun SourceInterface=lan1 SourceNetwork=InterfaceAddresses/lan1_net DestinationInterface=tun DestinationNetwork=remote_net Service=all_services Action=Allow

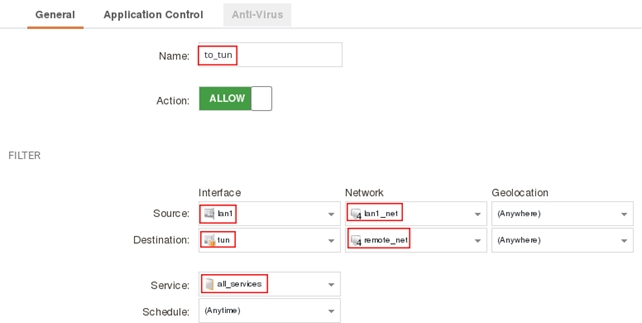

Пример для Web интерфейса.

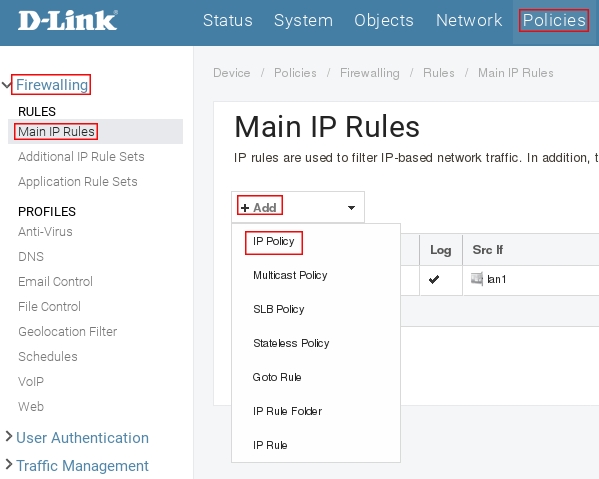

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку Add и выберите IP Policy.

Заполните поля как показано на рисунке ниже затем нажмите кнопку Ок.

Нажмите кнопку Add и выберите IP Policy, заполните поля как показано на рисунке ниже.

Нажмите кнопку Ок.

Сохраните и активируйте настройки.

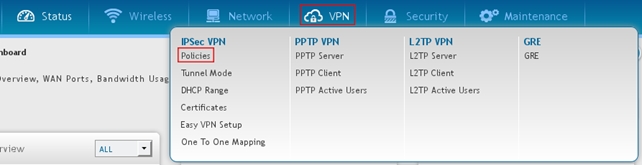

Настройка DSR-1000

Пройдите в Web интерфейсе VPN → Policies

| Нажмите кнопку Add New IPSec Policy |

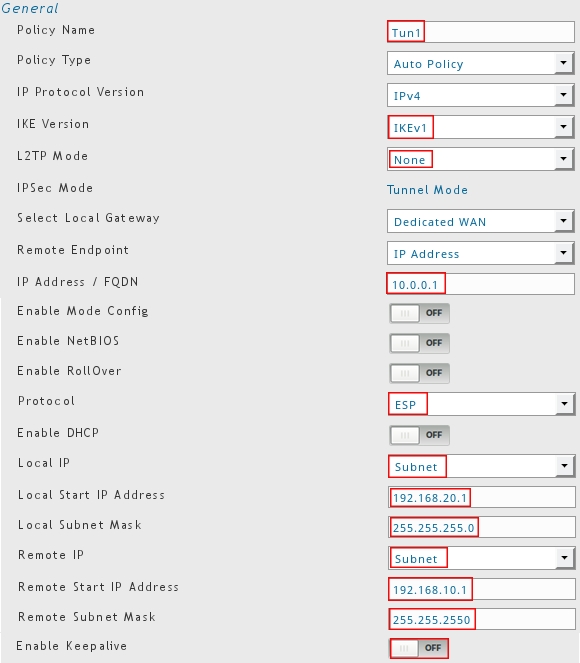

Заполните поля в настройках General следующим образом:

Policy Name: Tun1

IKE Version: IKEv1

L2TP Mode: None

IP Address / FQDN: 10.0.0.1

Protocol: ESP

Local IP: Subnet

Local Start IP Address: 192.168.20.1

Local Subnet Mask: 255.255.255.0

Enable Keepalive: Off

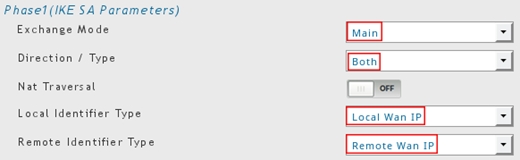

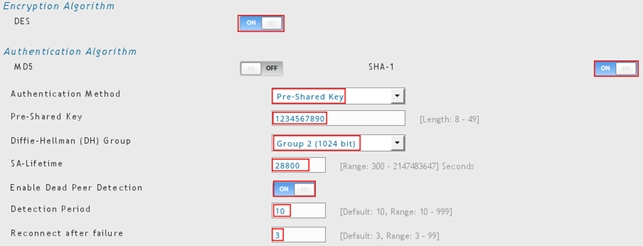

Заполните поля в настройках Phase1(IKE SA Parameters) следующим образом:

Exchange Mode: Main

Direction / Type: Both

Nat Traversal: OFF

Local Identifier Type: Local Wan IP

Remote Identifier Type: Remote Wan IP

В Encryption Algorithm включите DES, а в Authentication Algorithm SHA-1,

настройки шифрования укажите следующим образом:

Authentication Method: Pre-Shared Key

Pre-Shared Key: 1234567890

Diffie-Hellman (DH) Group: Group 2 (1024 bit)

SA-Lifetime: 28800

Enable Dead Peer Detection: ON

Detection Period: 10

Reconnect after failure: 3

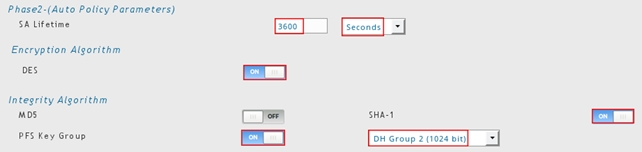

Заполните поля в настройках Phase2-(Auto Policy Parameters) следующим образом:

SA Lifetime: 3600 Seconds

Encryption Algorithm: DES

Integrity Algorithm: SHA-1

PFS Key Group: ON DH Group 2 (1024 bit)

Нажмите кнопку Save

![]()

Настраивать правила для разрешения трафика между LAN и IPSec, на DSR не надо.